Đã có sự gia tăng đáng kể các công cụ lừa đảo, phần mềm đánh cắp thông tin, trang web giả mạo và phần mềm tống tiền liên quan đến Thế vận hội Paris 2024.

Khi các vận động viên trên khắp thế giới chuẩn bị cho Thế vận hội Paris 2024 sẽ diễn ra từ ngày 26 tháng 7 đến ngày 11 tháng 8, các hacker đã chuẩn bị sớm cho sự kiện đặc biệt này. Theo nền tảng bảo mật FortiGuard Labs của Mỹ, tội phạm mạng nhắm vào Thế vận hội đang gia tăng đáng kể.

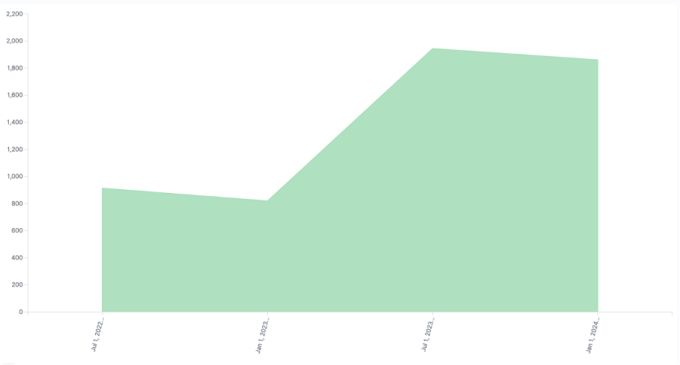

Cụ thể, bắt đầu từ sáu tháng cuối năm 2023, các chuyên gia nhận thấy hoạt động darknet (hệ thống trang web mã hóa được tin tặc sử dụng) tăng 80-90% so với cùng kỳ năm ngoái. Sự tăng trưởng này sẽ tiếp tục trong nửa đầu năm 2024.

Số lượng chiến dịch darknet nhắm vào các tổ chức của Pháp từ nửa cuối năm 2023 đến nửa đầu năm 2024. nguồn: tháp bay

Theo FortiGuard Labs, các băng nhóm tội phạm đang chuẩn bị nhiều công cụ và dịch vụ khác nhau để thu thập thông tin nhận dạng cá nhân (PII). Giao dịch ngày càng tích cực về dữ liệu đăng nhập, kết nối VPN, các công cụ chặn và khai thác lừa đảo được thiết kế riêng cho Thế vận hội Paris. Nhiều cơ sở dữ liệu nhạy cảm liên quan đến người Pháp như họ tên, ngày sinh, mã số cá nhân, địa chỉ email… cũng bị thu thập để tấn công tự động.

Các công cụ lừa đảo (tấn công giả) được rao bán rộng rãi trên web đen. Mặc dù đây là hình thức tấn công đơn giản nhất nhưng tội phạm mạng không có kỹ năng sẽ không biết cách tạo hoặc phân phối email lừa đảo. Do đó, các công cụ có sẵn cung cấp cho các tin tặc mới làm quen một giao diện đơn giản để soạn email lừa đảo, tạo miền và tìm kiếm con mồi. Trí tuệ nhân tạo tổng hợp cũng được đưa vào bộ công cụ lừa đảo để sửa lỗi chính tả và ngữ pháp, đồng thời ngăn người nhận phát hiện nội dung bất thường. Các dịch vụ gửi tin nhắn văn bản ngẫu nhiên và số điện thoại giả cũng xuất hiện.

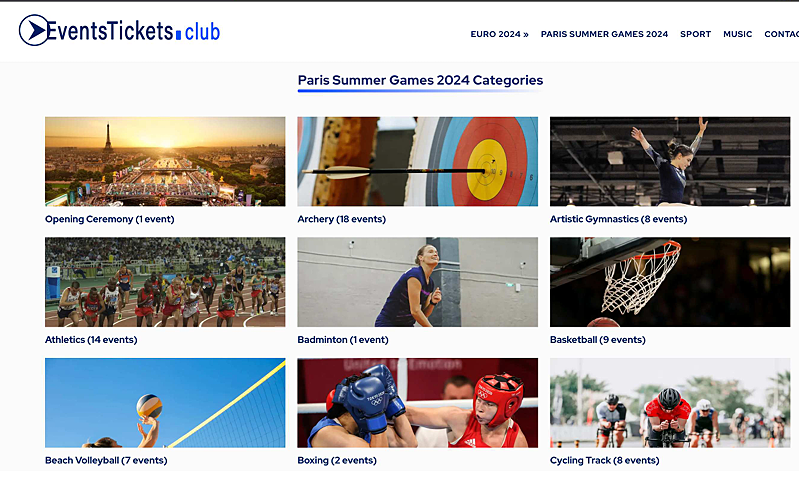

Một số lượng lớn tên miền giả cũng đang được đăng ký, có tên giống với các trang web chính thức, chỉ thay đổi một số chữ cái và ký tự nhất định. Chúng bao gồm những cái tên khó hiểu như oympics.com, olmpics.com, olmpics.com…Những tên miền này sao chép giao diện của website bán vé chính thức, lừa người dùng thanh toán rồi biến mất. Theo cơ quan an ninh Pháp, ước tính có khoảng 338 trang web lừa đảo tự xưng là nơi bán vé Olympic. 51 địa điểm đã bị đóng cửa và 140 địa điểm đã nhận được thông báo chính thức từ cơ quan thực thi pháp luật.

Giao diện trang lừa đảo, giả danh trang bán vé Olympic Paris 2024. nguồn: tháp bay

Không chỉ vậy, nhiều trò lừa đảo có thưởng theo chủ đề Thế vận hội Mùa hè cũng đã xuất hiện. Những kẻ lừa đảo mạo danh các thương hiệu lớn như Coca-Cola, Microsoft, Google, Ngân hàng Thế giới, v.v. để lừa người dùng tham gia các trò chơi may rủi.

Phần mềm đánh cắp thông tin được thiết kế để âm thầm xâm nhập vào máy tính hoặc thiết bị cá nhân của người dùng cũng đang được bán với số lượng lớn. Các chuyên gia bảo mật tại FortiGuard Labs lưu ý rằng họ nhận thấy kẻ gian đang triển khai nhiều loại phần mềm độc hại khác nhau để tấn công con mồi của chúng. Chúng có thể thực hiện các cuộc tấn công bằng ransomware (mã hóa dữ liệu) gây tổn thất tài chính rất lớn cho các cá nhân, tổ chức. Ví dụ: Raccoon là phần mềm độc hại dưới dạng dịch vụ (MaaS) chi phí thấp được bán rộng rãi trên các diễn đàn darknet. Phần mềm đánh cắp mật khẩu đã lưu trên trình duyệt, ví kỹ thuật số và các dữ liệu nhạy cảm khác. Tiếp theo, Lumma (phần mềm độc hại dưới dạng dịch vụ dựa trên người đăng ký) cũng đang phát triển mạnh mẽ.

Các chuyên gia cho rằng tin tặc có thể nhắm mục tiêu vào cơ sở hạ tầng, kênh liên lạc và các tổ chức liên kết để phá rối các sự kiện, đánh cắp thông tin người dùng, mã hóa dữ liệu và tống tiền. Vì vậy, các tổ chức, cá nhân trực tiếp tham gia hoặc theo dõi từ xa Thế vận hội Olympic 2024 cần cảnh giác với tội phạm mạng. Người dùng nên hạn chế sử dụng WiFi công cộng, cài đặt hai lớp bảo mật và cài đặt thêm các công cụ cảnh báo và phát hiện phần mềm độc hại. Các tổ chức nên thường xuyên tạo bản sao lưu dữ liệu, giám sát các tuyến phòng thủ, cập nhật phần mềm và liên tục vá các lỗ hổng bảo mật.

Giang Ya