Các nhóm hacker như Polaris, SharpPanda và Spring Dragon bị phát hiện đã tiến hành nhiều cuộc tấn công mạng vào hệ thống của Việt Nam.

Ngày 18/9, ông John Lu, phó tổng giám đốc TeamT5, công ty Đài Loan chuyên thu thập thông tin và săn lùng mối đe dọa, đã đề cập đến thông tin này tại Hội nghị bảo mật Zero Trust ở Hà Nội.

Ông Lu cho biết ngày càng có nhiều lỗ hổng bị khai thác để thực hiện các cuộc tấn công mạng nhằm vào nhiều doanh nghiệp và tổ chức trên thế giới. Cụ thể tại Việt Nam, hệ thống theo dõi của TeamT5 đã phát hiện nhiều cuộc tấn công có chủ đích (APT) khai thác lỗ hổng trong nửa đầu năm 2024.

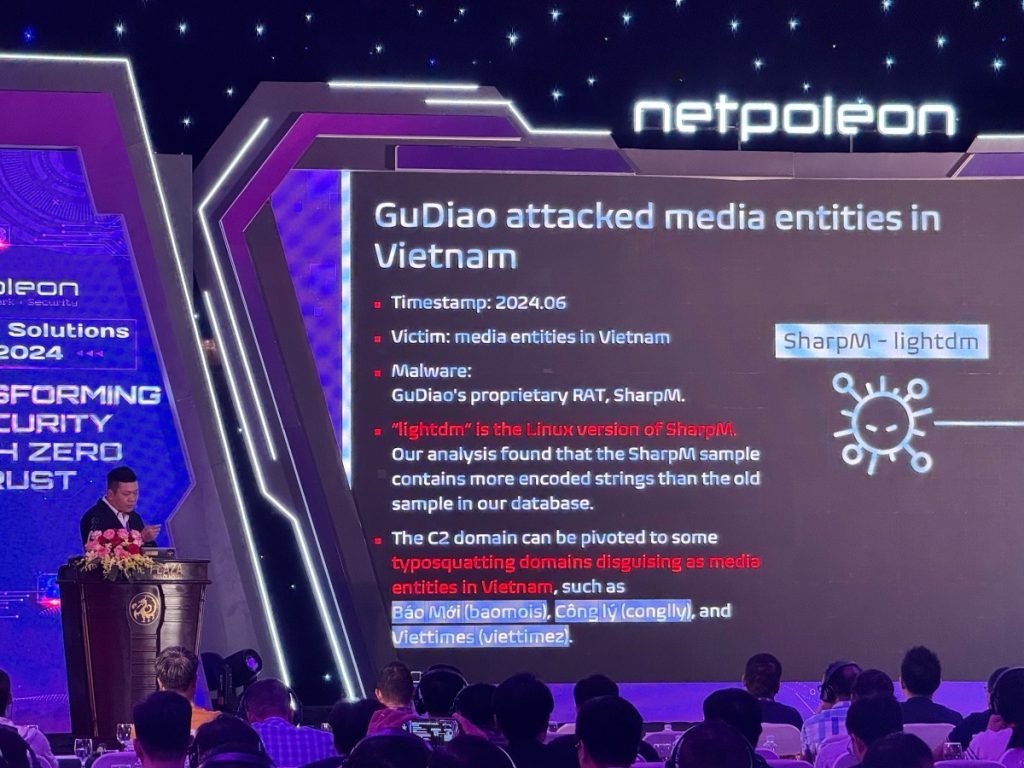

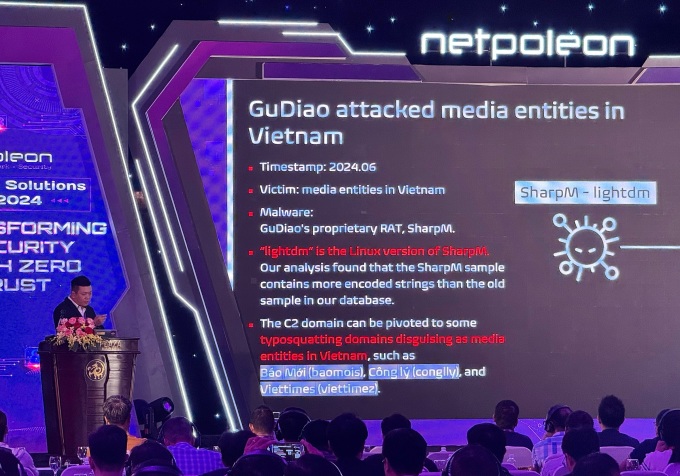

Một ví dụ điển hình là nhóm Polaris hay Mustang Panda, tấn công các lĩnh vực truyền thông, năng lượng và viễn thông thông qua phần mềm độc hại PlugX. Nhóm SharpPanda khai thác phần mềm độc hại SharpM để nhắm mục tiêu vào các hệ thống sử dụng tên miền mạo danh các tổ chức truyền thông trong nước như Baomoi, Congly và Việt Nam. Đồng thời, Spring Dragon bị phát hiện tấn công nhiều hệ thống trong lĩnh vực viễn thông và công nghệ thông tin.

John Lu chia sẻ về vụ tấn công vào hệ thống bị nhóm hacker tại Việt Nam phát hiện. hình ảnh: Lữ Quế

Ông Lu cho biết, các nhóm hacker này đã khai thác lỗ hổng 0-day trên nhiều hệ thống mạng, bao gồm cả hệ thống của chính các công ty bảo mật, điều này cho thấy tầm quan trọng của việc thực hiện chiến lược zero-trust.

Hiểu đơn giản về chiến lược này là “không tin ai, không tin bất cứ thứ gì, luôn xác minh”. Khi được triển khai, cách tiếp cận này có thể biểu hiện ở nhiều khía cạnh như: luôn giả định các vi phạm, giám sát liên tục, cần đặt quyền truy cập tối thiểu, mã hóa hai đầu, quản lý danh tính…

Tại sự kiện, ông Nguyễn Kỳ Vân, đại diện Netpoleon, nhà phân phối giải pháp bảo mật Việt Nam, cho biết chiến lược Zero Trust có xu hướng xoay quanh 5 trụ cột chính gồm: người dùng, thiết bị, mạng, ứng dụng và dữ liệu.

Đối với các tổ chức trong nước, cách tiếp cận phù hợp sẽ bắt đầu bằng việc xác định các đối tượng và tài sản trong hệ thống dựa trên mức độ quan trọng, sau đó mở rộng theo thời gian và yêu cầu thực hiện liên tục cho đến khi thực hiện đầy đủ.

“Zero Trust là một quá trình triển khai chứ không phải một sản phẩm được mua để sử dụng”, ông nhấn mạnh và khuyên các tổ chức nên triển khai chiến lược càng nhanh càng tốt trong bối cảnh các cuộc tấn công mạng ngày càng phức tạp, có thể gây ra hậu quả nghiêm trọng.

Liên quan đến các cuộc tấn công APT tại Việt Nam, ngày 13/9, Cục An toàn thông tin Bộ Công nghệ thông tin và Truyền thông cho biết, qua quá trình giám sát, phát hiện các cuộc tấn công bằng ransomware có xu hướng gia tăng trong thời gian gần đây. Hệ thống thông tin của một số cơ quan, tổ chức, doanh nghiệp ở Việt Nam gặp sự cố, gây gián đoạn hoạt động và thiệt hại vật chất.

Nhiều cuộc tấn công APT do các nhóm tấn công ransomware Mallox, Lazarus và Mustang Panda thực hiện đã được phát hiện. Ví dụ: chiến dịch Lazarus đã sử dụng các ứng dụng nền tảng hội nghị video giả mạo để phát tán nhiều loại phần mềm độc hại và Mustang Panda đã tận dụng VSCode để tấn công. Trước đó, vào tháng 8, tổ chức StormBamboo bị phát hiện sử dụng ISP để tiến hành các cuộc tấn công quy mô lớn.

“Mỗi đơn vị cần chủ động rà soát máy chủ, máy trạm và toàn bộ hệ thống giám sát dựa trên các chỉ số do Trung tâm giám sát an ninh mạng quốc gia (NCSC) cung cấp, xử lý sớm các rủi ro trong hệ thống và liên tục cập nhật các chỉ số tấn công mạng, đặc biệt là mạng các chỉ số tấn công được chia sẻ từ NCSC”, bộ đề xuất.

Lữ Quế