Một nghiên cứu mới đã phát hiện ra rằng tin tặc độc hại có thể chiếm quyền điều khiển robot hút bụi và cắt cỏ do Ecovacs sản xuất để theo dõi chủ nhân bằng camera và micrô của thiết bị.

Các nhà nghiên cứu bảo mật Dennis Giese và Braelynn sẽ phát biểu tại hội nghị hack Def Con vào thứ Bảy, trình bày chi tiết về nghiên cứu của họ về robot Ecovacs. Khi họ phân tích một số sản phẩm Ecovacs, hai nhà nghiên cứu đã tìm thấy một số vấn đề có thể bị lợi dụng để hack robot qua Bluetooth và bí mật bật micrô và camera từ xa.

Giese chia sẻ với TechCrunch trong một cuộc phỏng vấn trước buổi nói chuyện rằng: “Bảo mật của họ thực sự, thực sự, thực sự, thực sự tệ”.

Các nhà nghiên cứu cho biết họ đã liên hệ với Ecovacs để báo cáo các lỗ hổng bảo mật nhưng không nhận được phản hồi từ công ty và tin rằng các lỗ hổng bảo mật vẫn chưa được khắc phục và có thể bị tin tặc khai thác.

Ecovacs không trả lời yêu cầu bình luận từ TechCrunch.

Vấn đề chính, theo các nhà nghiên cứu, là có một lỗ hổng cho phép bất kỳ ai sử dụng điện thoại có thể kết nối và điều khiển robot Ecovacs qua Bluetooth từ khoảng cách xa tới 450 feet (khoảng 130 mét). Và một khi tin tặc chiếm được quyền điều khiển thiết bị, chúng có thể kết nối với thiết bị từ xa vì bản thân các robot được kết nối qua Wi-Fi với internet.

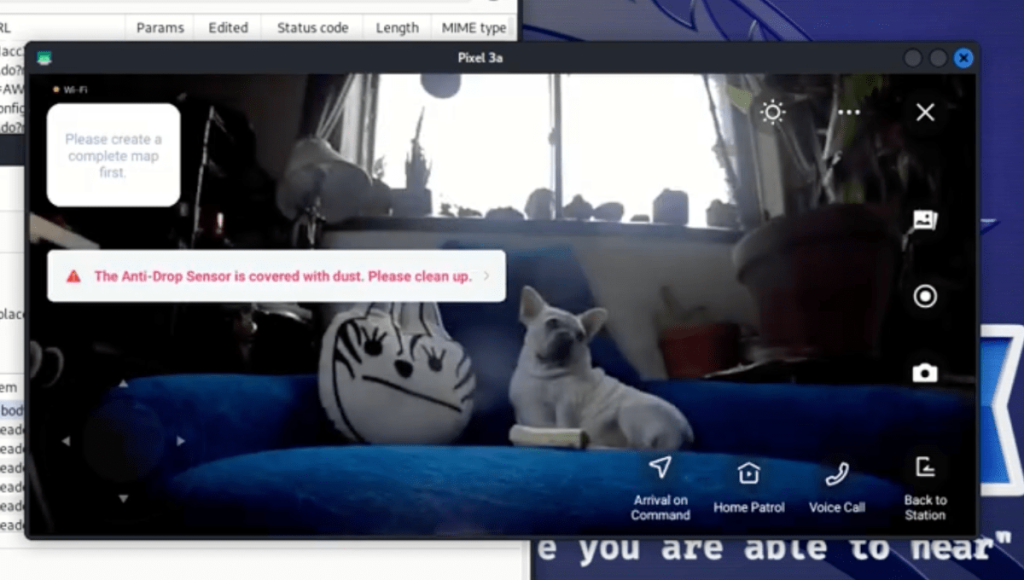

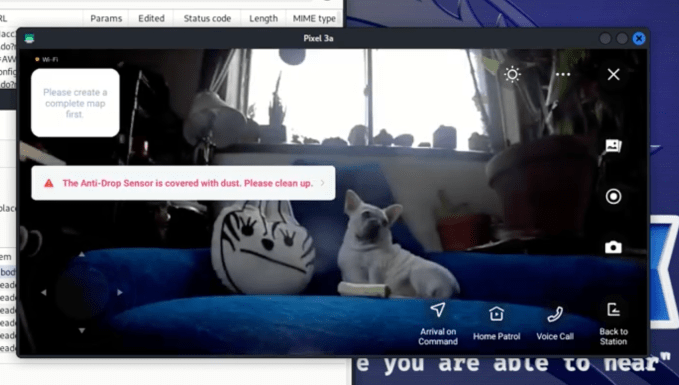

“Bạn gửi một tải trọng mất một giây, sau đó nó kết nối trở lại máy của chúng tôi. Vì vậy, ví dụ, nó có thể kết nối trở lại máy chủ trên internet. Và từ đó, chúng tôi có thể điều khiển robot từ xa”, Giese nói. “Chúng tôi có thể đọc thông tin xác thực Wi-Fi, chúng tôi có thể đọc tất cả [saved room] bản đồ. Chúng ta có thể, vì chúng ta đang ngồi trên hệ điều hành Linux của robot. Chúng ta có thể truy cập vào camera, micrô, bất cứ thứ gì.”

Giese cho biết robot cắt cỏ luôn bật Bluetooth, trong khi robot hút bụi chỉ bật Bluetooth trong 20 phút khi bật và một lần mỗi ngày khi chúng tự động khởi động lại, khiến chúng khó bị hack hơn một chút.

Vì hầu hết các robot Ecovacs mới hơn đều được trang bị ít nhất một camera và một micrô, nên khi tin tặc kiểm soát được một robot bị xâm nhập, các robot có thể trở thành gián điệp. Theo các nhà nghiên cứu, các robot không có đèn phần cứng hoặc bất kỳ chỉ báo nào khác cảnh báo mọi người ở gần rằng camera và micrô của chúng đang bật.

Giese cho biết, về mặt lý thuyết, một số mẫu camera sẽ có một tệp âm thanh được phát mỗi năm phút thông báo rằng camera đang bật nhưng tin tặc có thể dễ dàng xóa tệp đó và vẫn ẩn mình.

Giese cho biết: “Về cơ bản, bạn chỉ cần xóa hoặc ghi đè tệp bằng tệp trống. Vì vậy, cảnh báo sẽ không phát nữa nếu bạn truy cập camera từ xa”.

Ngoài nguy cơ bị hack, Giese và Braelynn cho biết họ còn phát hiện ra những vấn đề khác với các thiết bị Ecovacs.

Trong số các vấn đề, họ cho biết: Dữ liệu được lưu trữ trên robot vẫn nằm trên máy chủ đám mây của Ecovacs ngay cả sau khi xóa tài khoản của người dùng; mã thông báo xác thực cũng vẫn nằm trên đám mây, cho phép ai đó truy cập vào máy hút bụi robot sau khi xóa tài khoản của họ và có khả năng cho phép họ theo dõi người có thể đã mua robot cũ. Ngoài ra, robot cắt cỏ có cơ chế chống trộm buộc ai đó phải nhập mã PIN nếu họ cầm robot, nhưng mã PIN được lưu trữ dưới dạng văn bản thuần túy bên trong máy cắt cỏ nên tin tặc có thể dễ dàng tìm thấy và sử dụng nó.

Các nhà nghiên cứu cho biết một khi robot Ecovacs bị xâm nhập, nếu thiết bị này nằm trong phạm vi của các robot Ecovacs khác, những thiết bị đó cũng có thể bị hack.

Giese và Braelynn cho biết họ đã phân tích các thiết bị sau: Ecovacs Deebot 900 Series, Ecovacs Deebot N8/T8, Ecovacs Deebot N9/T9, Ecovacs Deebot N10/T10, Ecovacs Deebot X1, Ecovacs Deebot T20, Ecovacs Deebot X2, Ecovacs Goat G1, Ecovacs Spybot Airbot Z1, Ecovacs Airbot AVA và Ecovacs Airbot ANDY.