Giám đốc điều hành Ben Zhou, người đã từ chối liệt kê số tiền cho PI Network, sẽ rút tới 140 triệu đô la giải thưởng để loại bỏ Lazarus, được cho là đã tấn công Bybit.

Zhou Zhou Zhou đã viết trên X vào ngày 25 tháng 2: “Tham gia trận chiến của chúng tôi với Lazarus.” Anh ta cũng nhắc nhở hacker của nhóm Lazarus phía sau Bybit, dẫn đến 1,46 tỷ đô la bị đánh cắp – nhiều cuộc tấn công nhất từ trước đến nay.

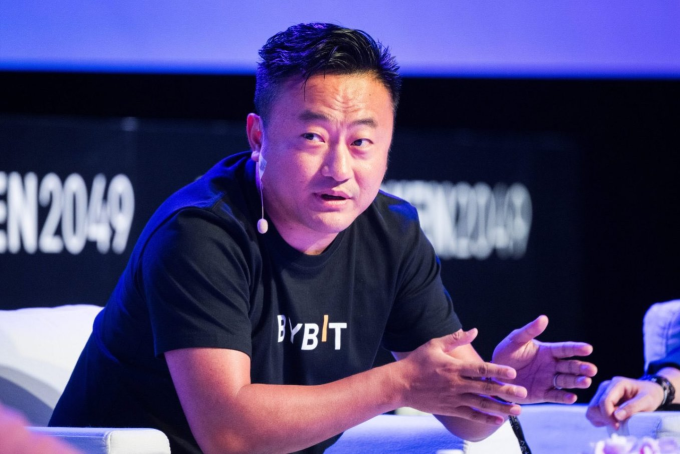

Giám đốc điều hành Ben Zhou Ben Zhou. hình ảnh: X/@Benbybit

Theo bài báo, để trở thành một “thợ săn khen thưởng”, những người tham gia cần kết nối ví của họ với trang web của mình để giúp tìm nguồn tiền bị đánh cắp và báo cáo với nhóm Bybit. Với mỗi quỹ hacker phi tập trung để phát hiện và đóng băng, họ sẽ được hưởng 5-10% sự thích thú dựa trên cấp độ.

Thông thường, việc tìm kiếm kẻ tấn công và ăn cắp tiền trên blockchain là rất khó khăn. Tuy nhiên, địa chỉ ví của tên trộm là duy nhất và có thể được truy tìm thông tin giao dịch công cộng. Các dấu vết chỉ được gỡ bỏ khi có một “máy trộn”, dẫn đến tất cả các giao dịch về cơ bản được ẩn.

Theo ước tính Cointelegraphvới tổng số tiền gần 1,5 tỷ đô la, Bybit có thể chi tới 140 triệu đô la để trả cho những người tham gia “Thợ săn tiền thưởng”.

Zhou cho biết trong một bài viết về X rằng anh ta đã chỉ định một nhóm để duy trì và cập nhật thông tin của trang web về phần thưởng. Chúng tôi đã giành được điểm dừng cho đến khi Lazarus hoặc những kẻ xấu trong ngành bị loại bỏ. Trong tương lai, chúng tôi cũng sẽ mở rộng tiện ích cho các nạn nhân khác của vụ tấn công Lazarus.

Tầng kỹ thuật số của Bybit đã bị tấn công vào ngày 21 tháng 2. Vào thời điểm đó, ông Zhou giải thích rằng ông đã gửi sàn tiền tệ vào một ví lạnh với nhiều chữ ký, nghĩa là loại ví bị ngắt kết nối từ Internet và khi được sử dụng, nó phải được xác nhận từ nhiều người khác nhau. Trước sự cố, họ đã thực hiện một giao dịch tiền tệ từ ví lạnh đến ví nóng và kiểm tra địa chỉ chính xác. Tuy nhiên, tin tặc đã can thiệp để thay đổi logic trong các hợp đồng thông minh, cho phép họ xác nhận quyền trở thành tin tặc.

Vụ việc ngay lập tức gây ra một làn sóng sơ tán lớn, sơ tán 5,5 tỷ đô la khỏi sàn trong một thời gian ngắn vì người dùng lo ngại khả năng phá sản. Sau đó, Zhou nói rằng dòng tiền đã ổn định một lần nữa, và việc phát sóng thông tin và sửa chữa chia sẻ trực tiếp. “Tất cả tài sản của khách hàng là tỷ lệ 1: 1 theo tỷ lệ 1: 1 và chúng tôi có thể bù đắp cho các khoản lỗ”, Zhou nói.

Sau khi bị tấn công, thám tử an ninh Zachxbt đã đi theo dấu vết và xác định người đứng sau Lazarus. CNBC Trích dẫn từ các phân tích chuỗi hình elip cũng đã đánh giá kết nối của hacker với nhóm hacker khét tiếng.

Lazarus cũng có nhiều tên gọi là Nhóm 77, APT-C-26, Appleworm, Guardian of Peace, Hidden Cobra, Office 91 … Theo FBI, nhóm hacker có địa chỉ tại Hàn Quốc.

Theo Phân tích chuỗiĐây không phải là lần đầu tiên Lazarus nhắm mục tiêu một hệ thống tiền điện tử. Năm 2021, tin tặc được cho là đã thực hiện một loạt các cuộc tấn công và bắt được 400 triệu đô la, trong đó Lazarus đã phạm phải ít nhất bảy trường hợp. Năm 2022, nhóm này cũng là thủ phạm của Hacker Game Bridge Axie Infinityđánh cắp hơn 600 triệu đô la. Trước đó, tin tặc cũng được xác định là thủ phạm, tấn công sàn Coocon, phân tán phần mềm độc hại quyến rũ hoặc tấn công mạng Sony Pictures.

Trước đó, CEO Ben Zhou đã từ chối liệt kê PI trên BYBIT, gây ra tranh cãi. Vào sáng ngày 21 tháng 2, cùng ngày hacker xảy ra, anh ta cũng cảnh báo rằng dự án mạng PI là gian lận, một đại diện điểm sau đó bị từ chối.

BaoLin

- Người dùng rút hơn 5,5 tỷ đô la từ Bybit sau khi bị hack

- Chủ sở hữu của tòa nhà giao dịch từ chối liệt kê PI