Nhóm hack LockBit đã thực hiện gần một nửa số vụ tấn công bằng ransomware ở Việt Nam vào năm 2024, sử dụng 30.000 địa chỉ ví kỹ thuật số, 20-80 trong số đó được chia sẻ với các chi nhánh.

Kể từ khi bắt đầu hoạt động vào năm 2019, LockBit đã trở thành mối đe dọa an ninh mạng đối với các tổ chức, doanh nghiệp trên toàn thế giới. Theo thống kê từ tổ chức Flashpoint vào năm 2023, LockBit đã thực hiện hơn 1.000 cuộc tấn công, chiếm 21% số vụ tấn công quy mô lớn được ghi nhận trên thế giới, nhiều gấp đôi so với tổ chức đứng sau BlackCat. Các trường hợp đáng chú ý của nhóm bao gồm mã hóa dữ liệu tại công ty bán dẫn TSMC, Công ty máy bay Boeing và dịch vụ bưu chính Royal Mail của Anh.

Jon DiMaggio, nhà phân tích bảo mật tại công ty an ninh mạng Analyst1 cho biết: “LockBit có thể được coi là nhóm ransomware lớn nhất hiện nay.

Tại sự kiện Trại huấn luyện an ninh 2024 tổ chức tại Hà Nội vào tuần trước, hoạt động của tổ chức này đã trở thành một trong những chủ đề được các chuyên gia an ninh mạng Việt Nam quan tâm trong bối cảnh xu hướng tấn công mã hóa dữ liệu bằng ransomware ngày càng gia tăng.

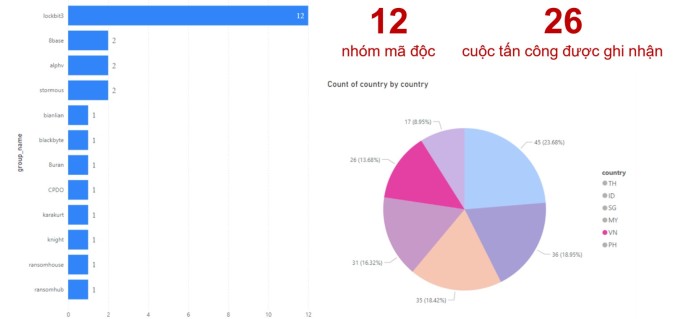

Theo thống kê của Công ty An ninh mạng Viễn thông Việt Nam (VCS), Việt Nam ghi nhận ít nhất 26 trường hợp ransomware từ 12 nhóm hacker kể từ đầu năm nay. Trong số đó, LockBit đã đại diện cho 12 trường hợp, chiếm gần 50%, sử dụng phương thức phát tán mã độc qua các nhánh. Điển hình là vụ tấn công vào hệ thống VnDirect hồi tháng 3.

Thống kê của VCS về các cuộc tấn công bằng mã độc nhằm vào các tổ chức Việt Nam trong 9 tháng đầu năm nay. ảnh chụp màn hình

Chia 80% tiền chuộc cho các chi nhánh

Vào tháng 9 năm 2019, phần mềm độc hại ABCD đã xuất hiện từ một nhóm có tên LockBitSupp. Bắt đầu từ năm 2020, nhóm này chuyển sang mô hình kinh doanh tấn công mạng proxy (Ransomware as a Service – RaaS) và sau đó mở rộng sang phương pháp tống tiền kép, cụ thể là mã hóa và đánh cắp dữ liệu.

Nhà phân tích của VCS, ông Nguyễn Đức Kiên cho biết sự gia tăng các cuộc tấn công bằng ransomware gần đây là do sự phát triển của mô hình RaaS. Đặc biệt, LockBit đóng vai trò cung cấp và vận hành cơ sở hạ tầng ransomware hay còn gọi là Operator. Họ chỉ nhận 20% số tiền thu được từ mỗi vụ tống tiền. 80% còn lại được giao cho các chi nhánh chuyên thực hiện các hoạt động xâm nhập nhằm phát tán mã độc.

“Đây là động lực rất lớn để các nhóm tấn công mở rộng hoạt động và tìm kiếm nạn nhân mới, trong đó có các tổ chức, doanh nghiệp Việt Nam”, ông Keane nói.

Các nhà điều hành và các chi nhánh tìm thấy nhau thông qua các diễn đàn tội phạm mạng, trong đó RAMP, xss.is hoặc mining.in là nơi nhóm hacker quảng bá và hỗ trợ việc rút tiền bất hợp pháp.

Trong hầu hết các cuộc tấn công, nạn nhân được yêu cầu thanh toán bằng các loại tiền điện tử như BTC, ETH, USDT, ZCASH, v.v. Sau đó, các nhóm sử dụng “máy trộn” để loại bỏ nguồn. Chuyên gia Việt Nam dẫn số liệu thống kê cho thấy nhóm này sử dụng hơn 30.000 địa chỉ ví điện tử, trong đó có khoảng 500 ví vẫn đang hoạt động.

Anh Nguyễn Đức Kiên chia sẻ thông tin về ransomware tại Security Bootcamp 2024. ảnh: Nguyễn Nguyễn

Ngoài ra, sự nguy hiểm của LockBit còn nằm ở mô hình hoạt động chuyên nghiệp. Tập đoàn có tiềm năng tài chính đáng kể khoảng 1 tỷ USD và không ngừng tái đầu tư vào cải tiến. Năm năm sau khi xuất hiện, Lockbit đã phát hành phiên bản 3.0, được gọi là Black, cung cấp khả năng nhận dạng thông qua mã hóa dữ liệu và phần mở rộng tệp gồm 9 ký tự chữ và số ngẫu nhiên. Các chuyên gia bảo mật tại Việt Nam mới đây cũng đã xác định LockBit 3.0 là mã độc dùng để nhắm vào VnDirect và nhiều nhóm khác.

Trong thế giới RaaS, các nhà cung cấp ransomware tự cạnh tranh với nhau để thu hút các chi nhánh thông qua công nghệ vượt trội hoặc tỷ lệ đòi tiền chuộc thành công. Theo công ty bảo mật Trendmicro, điều khiến LockBit trở nên đặc biệt so với các nhóm phần mềm độc hại khác là khả năng lây lan của nó. Khi một máy chủ trong mạng bị nhiễm ransomware, LockBit có thể tìm kiếm các mục tiêu khác gần đó và cố gắng tiếp tục lây nhiễm – một kỹ thuật không thường thấy trong giới ransomware. Ngoài ra, nhóm sẵn sàng đóng vai trò là nhà đàm phán về tiền chuộc giữa các chi nhánh và nạn nhân.

LockBit được biết đến với sự sang trọng. Khi phiên bản 3.0 ra mắt vào năm 2022, tổ chức này thậm chí còn tổ chức một cuộc thi tìm lỗi trong mã độc hoặc thách thức mọi người tìm ra danh tính của người đứng đầu LockBit, với phần thưởng tối đa là 1 triệu USD.

Xử lý LockBit

Một số chuyên gia bảo mật dự đoán rằng LockBit có trụ sở tại Nga. Tuy nhiên, tổ chức này tuyên bố rằng họ không đứng về phía bất kỳ chính phủ quốc gia nào. Trên một trang web đen, nhóm này cho biết họ “có trụ sở tại Hà Lan, hoàn toàn phi chính trị và chỉ quan tâm đến tiền bạc”.

LockBit cũng phải đối mặt với xung đột nội bộ và cuộc săn lùng toàn cầu. Dmitry Yuryevich Khoroshev, 31 tuổi người Nga (Dmitry Yuryevich Khoroshev) được coi là thủ lĩnh của tổ chức và có biệt danh là “LockBitSupp” và đã trở thành mục tiêu của các cơ quan thực thi pháp luật. Thông tin trên website Bộ Tài chính Mỹ cho thấy Khoroshev không chỉ là lãnh đạo nòng cốt của tổ chức mà còn trực tiếp phát triển ransomware. Người này nắm giữ nhiều vai trò hoạt động trong nhóm, chẳng hạn như nâng cấp cơ sở hạ tầng, tham gia tuyển dụng nhà phát triển mới và quản lý các chi nhánh LockBit.

Vào tháng 2 năm nay, “Chiến dịch Cronos” do Cơ quan Tội phạm Quốc gia Anh (NCA), Cục Điều tra Liên bang Hoa Kỳ (FBI) và Cảnh sát Liên minh Châu Âu (Europol) phối hợp thực hiện đã tuyên bố rằng họ đã đạt được thành công bước đầu trong việc trấn áp LockBit. . Ví dụ: liên minh đã thu giữ nhiều máy chủ, khoảng 7.000 mã mở khóa dữ liệu và bắt giữ nhiều cá nhân có liên quan.

“Tính đến hôm nay, LockBit đã bị tiêu diệt. Chúng tôi đã chiến đấu tốt và khiến nhóm ẩn danh này bị thiệt hại nghiêm trọng về mặt danh tiếng.” người giám hộ Tổng Giám đốc NCA Graeme Biggar cho biết.

Tuy nhiên, hoạt động của các Chi nhánh vẫn chưa dừng lại và vẫn đang tàn phá khắp thế giới. Ông Nguyễn Đức Kiên cho biết các công ty liên kết thường xâm nhập vào hệ thống công nghệ thông tin của tổ chức theo bốn cách chính, bao gồm làm lộ tài khoản hệ thống; máy chủ bị hack và bán; phát hiện mật khẩu thông qua các cuộc tấn công vũ phu hoặc lừa đảo và thông qua các lỗ hổng bảo mật hệ thống;

Để chống lại ransomware nói chung và LockBit nói riêng, các chuyên gia của VCS khuyến cáo các tổ chức nên bảo mật hệ thống dữ liệu sao lưu của mình bằng cách tách biệt hệ thống CNTT và cơ sở dữ liệu để ngay cả khi bị tấn công, dữ liệu vẫn được an toàn.

Ngoài ra, các cuộc tấn công mã hóa dữ liệu có đặc điểm là thường mất nhiều thời gian để hiểu hệ thống và tìm ra dữ liệu quan trọng nên tổ chức cần thường xuyên xem xét và ưu tiên sử dụng các công cụ giám sát để phát hiện sớm rủi ro và ngăn chặn kịp thời. .

Vào đầu tháng 4 năm 2024, một trang web của công ty đã bị tấn công mã hóa dữ liệu khiến trang web không thể truy cập được. hình ảnh: Lữ Quế

Tại sự kiện chuyển đổi số cuối tháng 9, ông Lê Văn Tuấn, Cục trưởng Cục An toàn thông tin Bộ Thông tin và Truyền thông đánh giá vấn đề ransomware gia tăng ở Việt Nam thời gian gần đây khi dữ liệu ngày càng có giá trị. Trong hoạt động của tổ chức, doanh nghiệp. Từ năm nay, hàng loạt đơn vị lớn về tài chính, dầu khí, logistics và các lĩnh vực khác trở thành nạn nhân của thủ đoạn này.

“Trước đây hacker ít quan tâm đến thị trường Việt Nam nhưng biết doanh nghiệp có thể trả tiền nên nguy cơ bị tấn công cao hơn”, ông nói.

Lữ Quế