Sự phổ biến của các dịch vụ ransomware cho phép các tác nhân xấu tự mình thực hiện các cuộc tấn công, trong khi sự chuẩn bị của tổ chức vẫn còn yếu.

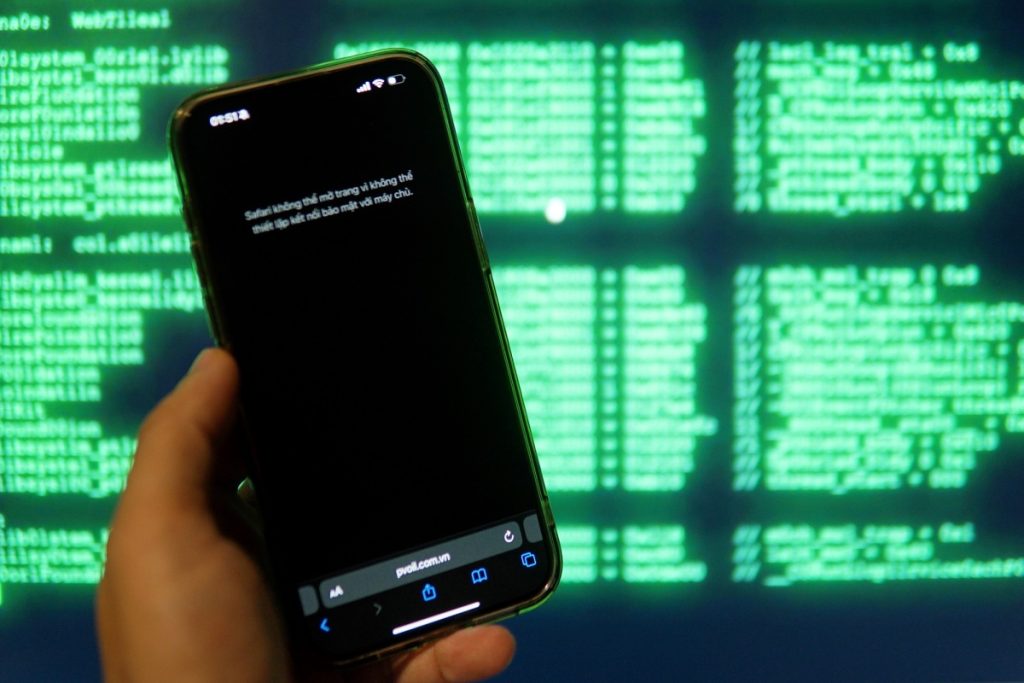

Tính đến đầu tháng 6, ít nhất 4 doanh nghiệp lớn ở Việt Nam đã trở thành nạn nhân của ransomware, gây gián đoạn dịch vụ và ảnh hưởng đến tài chính, danh tiếng. Thống kê cho thấy hoạt động ransomware nhắm vào các tổ chức, doanh nghiệp Việt Nam tăng 70% trong quý 1 năm 2024 so với cùng kỳ năm ngoái.

Các chuyên gia cho rằng hàng trăm triệu USD lợi nhuận từ các vụ tống tiền đã trở thành động lực mạnh mẽ để tin tặc hoạt động, trong khi xu hướng cung cấp ransomware dưới dạng dịch vụ cho phép bất kỳ ai có ý định xấu thực hiện các cuộc tấn công quy mô nhỏ. Các tập đoàn ngày càng tập trung vào các thị trường mới như Việt Nam khiến số nạn nhân trong nước ngày càng gia tăng.

Từ câu chuyện chung đến sự phát triển của các cuộc tấn công ransomware

Trong buổi hội thảo “Giải mã câu chuyện Ransomware” ngày 18/6, ông Nguyễn Công Cường, Giám đốc Trung tâm Giám sát và Ứng phó Không gian mạng (VCS) tại An ninh mạng (VCS) của Viettel, đã nói về những công cụ đặc biệt mà nhóm của ông thường sử dụng . Với Bạn: “Mỗi lần đi làm nhiệm vụ chúng mình đều nhắc nhau mang chăn.”

Tuy không liên quan đến công nghệ nhưng Cường cho biết điều này xuất phát từ thực tế là các sự cố ransomware gần đây đã xâm nhập sâu vào cấp độ cơ sở hạ tầng, khiến việc giải cứu không thể thực hiện thông qua các kênh từ xa mà thay vào đó phải tiến hành trực tiếp đến vị trí máy chủ. làm đi. Chăn từ lâu đã là vật dụng không thể thiếu trong điều kiện lạnh giá của các trung tâm dữ liệu.

Chuyên gia bảo mật thông tin Nguyễn Công Cường (trái) và Trần Minh Quang tại hội thảo “Giải mã câu chuyện Ransomware” ngày 18/6. ảnh chụp màn hình

Chuyên gia có hơn 17 năm kinh nghiệm và từng tham gia ứng phó hơn 200 sự cố an ninh mạng nhận thấy có sự thay đổi rõ ràng về hình thức tấn công ransomware trong vài năm qua so với thời điểm WannaCry năm 2017. Đặc biệt trong sáu tháng qua năm nay, các cuộc tấn công mã hóa dữ liệu ở cấp cơ sở hạ tầng đã gia tăng đáng kể cả về số lượng và tần suất.

Theo ông, các ransomware trước đây tập trung vào khả năng lây lan trên diện rộng, chủ yếu ảnh hưởng đến thiết bị cá nhân và một số tổ chức nên chưa đủ để họ trả tiền cho hacker. Tuy nhiên, giai đoạn sau, ransomware chuyển sang tấn công các doanh nghiệp từ trung cấp đến cao cấp, gây thiệt hại nặng nề cho doanh nghiệp, từ đó làm tăng khả năng tống tiền dữ liệu.

Trần Minh Quang, Giám đốc Trung tâm phân tích và chia sẻ rủi ro an ninh mạng VCS, cũng có quan điểm tương tự. Ông cho rằng xu hướng tội phạm mạng trong hai năm qua là sự kết hợp giữa tấn công ransomware và tấn công APT. Sau khi xác định được con mồi, tin tặc sẵn sàng đầu tư vào các kỹ thuật như tìm lỗ hổng zero-day và kỹ năng xã hội để đánh lừa người dùng và xâm nhập vào hệ thống, sau đó ẩn náu trong thời gian dài, từ sáu tháng đến một năm, để nắm giữ. vào dữ liệu quan trọng trước khi kích hoạt ransomware trước khi mã hóa phần mềm.

Ransomware trở thành ngành dịch vụ trị giá hàng tỷ USD

Ông Quang cho rằng, để thực hiện các cuộc tấn công ransomware nói trên kết hợp với APT, các tổ chức hacker cũng cần rất nhiều nguồn lực và kỹ năng. Các yêu cầu cần thiết bao gồm cơ sở hạ tầng ẩn danh bao gồm các máy chủ điều khiển và khả năng viết mã độc tinh vi để vượt qua hệ thống phòng thủ. Ngoài ra, cần phải thực hiện một loạt quy trình như quét phát tán lây nhiễm, mã hóa dữ liệu và sau đó tương tác với nạn nhân để thu tiền chuộc.

Các kịch bản tấn công cơ sở hạ tầng ảo hóa để mã hóa dữ liệu. băng hình: VCS

“Trước đây, số lượng tổ chức làm được việc này khá ít nên số nạn nhân cùng lúc không cao. Doanh nghiệp Việt Nam khó bị nhắm tới do quy mô nhỏ so với thế giới”, ông Quang nói. “Nhưng sau đó chủ sở hữu ransomware nhận ra rằng có nhiều mục tiêu hơn nên họ chuyển sang cung cấp dịch vụ”.

Vì vậy, họ chỉ cần đảm bảo rằng cơ sở hạ tầng quản lý và các công cụ tấn công được duy trì và sau đó được đóng gói thành các dịch vụ để cung cấp cho các nhóm nhỏ hơn. Hình thức này được gọi là hoạt động tấn công mạng dựa trên ransomware dưới dạng dịch vụ hoặc hoạt động tấn công mạng dựa trên đại lý.

Mô hình này cho phép một người không cần biết bảo trì cơ sở hạ tầng hay viết mã độc mà có thể thuê dịch vụ, tấn công mục tiêu và sau đó “chia sẻ” nó với nhà cung cấp. Điều này thể hiện ở việc số lượng nhóm chủ sở hữu ransomware qua các năm không tăng nhiều nhưng số vụ xâm nhập lại tăng lên hàng trăm lần, với hiệu suất mạnh mẽ ở các thị trường mới như Việt Nam.

“Ngành công nghiệp đã phát triển đến mức các nhóm nhà cung cấp dịch vụ cạnh tranh với nhau để chia sẻ doanh thu”, Quang cho biết “Một số bên chỉ nhận được 10-15% doanh thu, phần còn lại trả cho kẻ cài đặt ransomware. “

Với mô hình bán dịch vụ ransomware dưới hình thức đại lý, đại lý cấp 1-2-3 tương tự như các doanh nghiệp khác đang dần xuất hiện trên thị trường. Thực tế này đã dẫn đến số lượng nạn nhân ngày càng tăng và sự khó khăn trong việc buộc thủ phạm phải chịu trách nhiệm ngày càng tăng. Nhiều nhóm hack, chẳng hạn như Lockbit và Blackcat, kiếm được hàng tỷ đô la mỗi năm nhờ dịch vụ của họ.

Lỗ hổng doanh nghiệp

Khi mã độc ngày càng phát triển, lỗ hổng ở nhiều doanh nghiệp trở thành điểm yếu để tin tặc cài đặt và thực hiện tấn công.

Sau khi giải cứu nhiều đơn vị tại Việt Nam, ông Nguyễn Công Cường đánh giá các nạn nhân đều là đơn vị quan tâm đến an ninh mạng và đầu tư vào các giải pháp chuyên dụng để ngăn chặn các cuộc tấn công. Tuy nhiên, quá trình hoạt động này có nhiều điểm yếu mà hacker có thể khai thác. Các lỗ hổng bao gồm việc sử dụng không kiểm soát các tài khoản đặc quyền, cho phép tin tặc dễ dàng thu thập và truy cập vào các hệ thống có đặc quyền cao nhất. Việc sao lưu dữ liệu không được thực hiện tốt dẫn đến các bản sao lưu này bị xóa hoặc bị mã hóa và không thể khôi phục khi có sự cố.

So sánh các cuộc tấn công của ransomware với các tác nhân gây bệnh trong cơ thể, các chuyên gia cho rằng việc “sàng lọc” hệ thống thường xuyên sẽ giúp giảm thiểu nguy cơ mã hóa dữ liệu.

“Trong việc hỗ trợ doanh nghiệp, chúng tôi gặp nhiều xâm nhập nhưng chưa đến giai đoạn mã hóa nên vẫn ngăn chặn được”, ông Quang nói. Trên toàn cầu, mô hình chống ransomware cũng đang dần chuyển từ bảo vệ sang “phát hiện sớm và xử lý sớm” và chuyển dần sang mô hình phát hiện trước khi rủi ro xảy ra.

Các chuyên gia của VCS cho rằng, giải pháp tốt nhất là giám sát 24/7 để phát hiện rủi ro ngay lập tức, nhưng chi phí rất lớn và chủ yếu được sử dụng ở các ngân hàng, hệ thống tài chính cần bảo lãnh vốn và có đủ tiềm lực đầu tư. Hiện tại, tin tặc thường đợi vài tháng trước khi kích hoạt mã hóa. Vì vậy, doanh nghiệp không thể đầu tư hệ thống mạnh có thể tiến hành rà soát định kỳ 3-6 tháng một lần để phát hiện sớm rủi ro và ngăn chặn kịp thời, sau đó rút ngắn dần chu kỳ này nếu có thể.

Lữ Quế