Các chuyên gia cho rằng, mã độc có thể đã xâm nhập vào hệ thống VnDirect, PVOIL… từ lâu, chờ thời cơ để mã hóa dữ liệu và tống tiền.

Công ty dầu khí Việt Nam PVOIL là công ty mới nhất công bố mã hóa dữ liệu. Sự cố xảy ra vào ngày 2/4 khiến hệ thống công nghệ thông tin bị tê liệt. Trước đó, ngày 24/3, Công ty Chứng khoán VNDirect bị tổ chức quốc tế tấn công buộc phải tạm dừng hoạt động nhiều ngày. Một số hãng bảo mật cho biết họ cũng tham gia hỗ trợ các đơn vị nhỏ hơn khắc phục hậu quả của ransomware.

PVOIL cho biết website của họ không thể truy cập được khi bị tấn công mã hóa dữ liệu. hình ảnh: Lữ Quế

Vụ tấn công mã hóa dữ liệu diễn ra trong thời gian ngắn khiến nhiều người cho rằng đây là chiến dịch nhắm vào các tổ chức, doanh nghiệp Việt Nam.

Tuy nhiên, một chuyên gia bảo mật thông tin tham gia ứng phó sự cố tại nhiều công ty cho biết không có dấu hiệu của bất kỳ hoạt động cụ thể nào. Đánh giá sơ bộ cho thấy cuộc tấn công xảy ra độc lập, từ các nhóm tin tặc khác nhau nhưng được kích hoạt liên tiếp ở khoảng cách gần nhau.

Người này cho biết, mã độc từ lâu đã được các nhóm hacker cài đặt và ẩn trong hệ thống của nhiều tổ chức, doanh nghiệp. “Công tắc” kích hoạt chuỗi tấn công có thể xuất phát từ sự thất bại của VnDirect. Vụ việc gây ảnh hưởng lớn và kéo dài hơn 1 tuần khiến nhiều tổ chức, công ty cảnh giác và lo lắng hơn cho hệ thống thông tin của mình. Với việc các cơ quan quản lý yêu cầu xem xét đi kiểm tra lại các hệ thống, các nhóm tấn công cảm thấy buộc phải hành động ngay lập tức.

“Họ muốn hành động càng sớm càng tốt trước khi nạn nhân kịp nhận ra và có biện pháp phòng ngừa”, chuyên gia đánh giá.

Ông Vũ Ngọc Sơn, giám đốc kỹ thuật công ty an ninh mạng NCS, cũng có chung quan điểm. Ông cũng cho biết trong một số vụ việc gần đây, những kẻ tấn công có nguồn gốc khác nhau. Chúng bao gồm các tình huống trong đó kẻ tấn công xâm nhập vào hệ thống 1-2 năm trước khi mã hóa dữ liệu.

Ông nói: “Khi chúng tôi thấy một nhóm đạt được mục tiêu của mình, các nhóm tiếp theo sẽ làm theo”.

Do đó, cả hai chuyên gia đều tin rằng có thể sẽ xảy ra nhiều sự cố hơn trong thời gian tới trước khi các doanh nghiệp, tổ chức hoàn tất quá trình quét và thực hiện các biện pháp bảo vệ nâng cao hơn.

Theo báo cáo của một công ty bảo mật Việt Nam, năm ngoái nước này đã ghi nhận ít nhất 9 vụ tấn công bằng ransomware trong lĩnh vực bán lẻ và sản xuất, với hàng trăm gigabyte dữ liệu bị mã hóa để đòi tiền chuộc.

Các cuộc tấn công ransomware xảy ra như thế nào?

Mục tiêu chính của ransomware là tống tiền nên chúng thường xây dựng các kịch bản tấn công để tối đa hóa lợi nhuận.

Ban đầu, chúng nhắm vào những lo ngại của các tổ chức, doanh nghiệp về sự gián đoạn hoạt động do mã hóa dữ liệu và yêu cầu số tiền lớn. Tuy nhiên, nhiều bên sẽ không tuân thủ yêu cầu này nếu có kế hoạch sao lưu trước dữ liệu hệ thống.

Từ đó, một số nhóm hack dựng lên mô hình “tống tiền kép”. Ngoài mã hóa, chúng còn cố gắng đánh cắp thông tin nhạy cảm, chẳng hạn như thông tin người dùng và dữ liệu kinh doanh của doanh nghiệp, để bán hoặc đe dọa nạn nhân. Chúng gây áp lực cho nạn nhân bằng cách đe dọa tiết lộ dữ liệu bị đánh cắp nếu họ từ chối trả tiền khi bị nhiễm ransomware, buộc họ phải đánh đổi mà không gặp rắc rối pháp lý và thiệt hại về danh tiếng.

Để thực hiện kịch bản trên, quy trình của nhóm ransomware thường trải qua 3-4 giai đoạn và kéo dài trong thời gian dài.

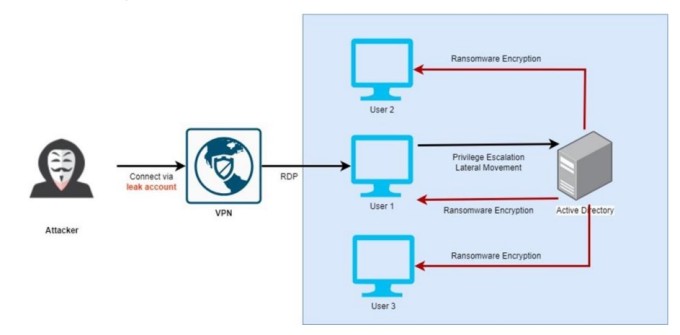

Đầu tiên là lựa chọn mục tiêu và tìm cách thâm nhập vào đó, thường là các tổ chức, doanh nghiệp có tiềm lực tài chính tốt. Tin tặc sử dụng các phương pháp cơ bản như email lừa đảo để dụ chúng cài đặt mã độc, khai thác lỗ hổng phần mềm hoặc mua dữ liệu đăng nhập trên thị trường chợ đen. Khi vào bên trong, tin tặc tiến hành trinh sát, lập bản đồ kiến trúc mạng, tìm hiểu các biện pháp bảo mật của mạng và xác định các mục tiêu có giá trị cao.

Biểu đồ tấn công từ một chiến dịch được ghi lại vào năm 2023, khi những kẻ tấn công truy cập VPN thông qua một tài khoản bị xâm nhập. hình ảnh: VCS

Thông qua các nhóm hack ransomware kép, chúng sẽ cố gắng đánh cắp dữ liệu quan trọng, cho dù đó là hồ sơ khách hàng, thông tin tài chính, sở hữu trí tuệ hay tài liệu bí mật. Dữ liệu này sau đó được nén và mã hóa để vượt qua các lớp bảo vệ và gửi ra bên ngoài.

Trong hai giai đoạn được mô tả ở trên, những kẻ tấn công thường hoạt động âm thầm, cố gắng thu thập và lây nhiễm càng nhiều hệ thống càng tốt cũng như cố gắng xóa các bản sao lưu (nếu có).

Khi tất cả các điều kiện đã được đáp ứng, kẻ tấn công sẽ bắt đầu giai đoạn mã hóa dữ liệu bằng thuật toán mạnh như AES-256 để không ai có thể mở được nếu không có chìa khóa. Sau đó, họ tống tiền nạn nhân của mình, yêu cầu chuyển tiền kỹ thuật số ẩn danh (chủ yếu là Bitcoin) để lấy khóa giải mã.

Ngay cả khi các khoản thanh toán được chấp nhận, các tổ chức và doanh nghiệp có thể không thể tiếp tục hoạt động hoàn toàn. Theo báo cáo của Sophos Labs năm 2021, chỉ có 4% tổ chức khôi phục được tất cả dữ liệu của họ sau khi thanh toán, giảm từ mức 8% vào năm 2020.

Lữ Quế